DNSSEC (Domain Name System Security Extensions) ni tushunish uchun Domen nomlari tizimi (DNS) haqida asosiy tushunchaga ega bo'lish muhimdir.

Internetning to'g'ri ishlashi to'g'ridan -to'g'ri DNS -ga bog'liq. Internetga tashrif buyurish, elektron pochta xabarlarini yuborish, ijtimoiy tarmoqlardan rasmlarni olish-bu hamma o'qiy oladigan domen nomlarini (masalan, icann.org) IP-manzillarga aylantirish uchun o'zaro ta'sirning bir turi (masalan, 192.0.43.7 va 2001: 500: 88: 200). :: 7) Internetda trafikni to'g'ri yo'nalishga yo'naltirish uchun serverlar, yo'riqnoma va boshqa tarmoq qurilmalari talab qiladigan DNS ishlatiladi.

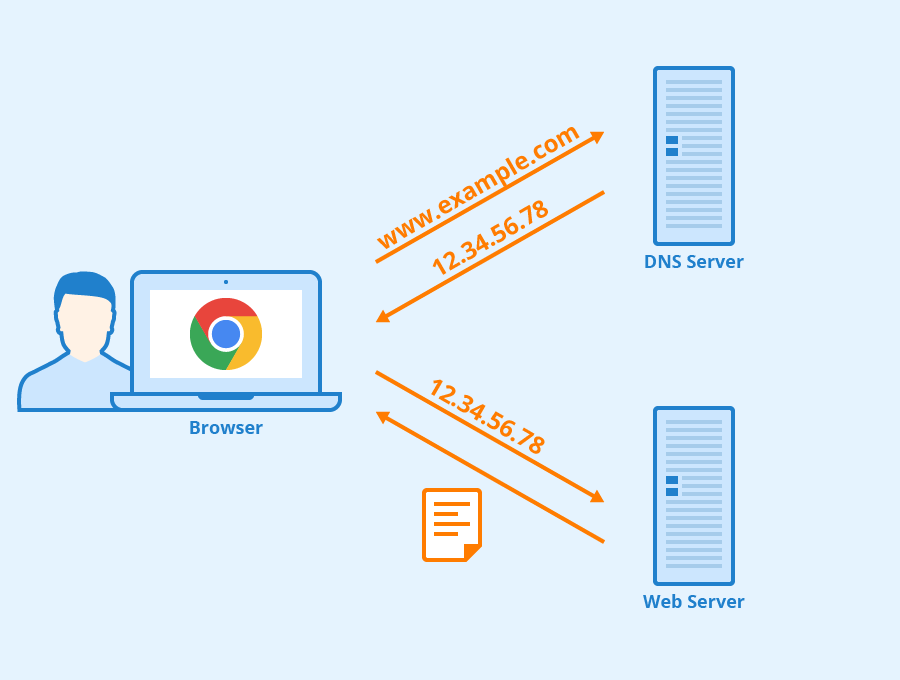

Har qanday qurilmada Internetdan foydalanish DNS -dan boshlanadi. Tasavvur qiling, masalan, foydalanuvchi telefon nomidagi brauzerga sayt nomini kiritadi. Brauzer qurilmaning operatsion tizimiga kiruvchi stub -rezolver yordamida saytning domen nomini Internet -protokol manziliga (IP -manzil) aylantira boshlaydi. Stubni hal qiluvchi - bu DNS ma'lumotlari uchun so'rovni rekursiv hal qiluvchi deb nomlangan murakkab DNS mijoziga yuboradigan oddiy DNS mijozi. Ko'p tarmoq operatorlari o'z tarmoqlarida qurilmalar tomonidan yuborilgan DNS so'rovlarini yoki faqat so'rovlarni qayta ishlash uchun rekursiv hal qiluvchilarga ega. (Kichikroq operatorlar va tashkilotlar ba'zida boshqa tarmoqlardan, shu jumladan Google Public DNS, OpenDNS va Quad9 kabi ochiq xizmat sifatida taqdim etilgan rekursiv hal qiluvchi vositalardan foydalanadilar.)

Rekursiv rezolyutsiyani kuzatuvchi - o'zgartiradi - DNS so'roviga javobni o'chiruvchi yuboradi. Ushbu o'zgartirish rekursiv hal qiluvchi o'z DNS so'rovlarini, odatda bir nechta vakolatli DNS serverlariga yuborishni talab qiladi. Har bir domen nomi uchun DNS ma'lumotlari Internetdagi biron bir joyda vakolatli DNS serverida saqlanadi. Domen uchun DNS ma'lumotlariga zona deyiladi. Ba'zi tashkilotlarda o'z zonalarini e'lon qilish uchun o'z DNS -serverlari mavjud, lekin odatda bu funktsiyaga uchinchi shaxslar jalb qilinadi. DNS zonalari uchun xostingni ta'minlaydigan har xil tashkilotlar mavjud. Bularga ro'yxatga oluvchilar, registrlar, hosting kompaniyalari va tarmoq serverlari provayderlari kiradi.

DNS -ning o'zida xavfsizlik tizimi yo'q

DNS 1980 -yillarda Internet ancha kichik bo'lgan va xavfsizlik uning rivojlanishida birinchi o'ringa qo'yilmagan paytda ishlab chiqilgan. Natijada, vakolatli DNS -serverga so'rov yuborilganda, rekursiv hal qiluvchi javobning haqiqiyligini tekshirishga imkoni yo'q. Javob asl so'rov yuborilgan IP -manzildan kelganligini faqat tekshiruvchi tekshirishi mumkin. Biroq, javob manbasining IP -manziliga tayanish ma'lumotni autentifikatsiya qilishning ishonchsiz mexanizmi hisoblanadi, chunki DNS -paketli javob manbasining IP -manzilini osonlikcha buzish yoki soxtalashtirish mumkin. DNS -ning dastlabki tuzilishi sizning so'rovlaringizdan biriga soxta javobni aniqlashni osonlashtirmaydi. Hujumchi, bu nufuzli serverdan kelgan javobni soxtalashtirib, hal qiluvchi tomonidan asl so'rov yuborilgan nufuzli server ko'rinishini osonlikcha qabul qiladi. Boshqacha qilib aytganda, tajovuzkor foydalanuvchini potentsial zararli saytga, foydalanuvchi sezmagan holda yo'naltirishi mumkin.

Ayirboshlashni tezlashtirish uchun rekursiv hal qiluvchilar nufuzli DNS serverlaridan olgan DNS ma'lumotlarini keshda saqlaydilar. Agar so'rovni hal qiluvchi rekursiv hal qiluvchi keshidagi DNS ma'lumotlarini so'rasa, ikkinchisi darhol so'rovni bir yoki bir nechta nufuzli serverlarga yuborish bilan bog'liq kechiktirmasdan javob berishi mumkin. Biroq, keshlash imkoniyatlaridan foydalanishning salbiy tomoni bor: agar tajovuzkor rekursiv hal qiluvchi tomonidan qabul qilingan soxta DNS javobini yuborsa, bu kesh zaharlanishiga olib keladi. Keyin hal qiluvchi DNS ma'lumotlarini so'rovni boshqa qurilmalarga qaytarishni boshlaydi.

Keshdan zaharlanish hujumiga misolni ko'rib chiqing. Tasavvur qilaylik, foydalanuvchi o'z bankining veb -saytiga tashrif buyuradi. Foydalanuvchi qurilmasi bank veb -saytining IP -manzilini ko'rsatilgan rekursiv DNS serveridan so'raydi. Ammo ba'zi tajovuzkorlar aniq saytni emas, balki o'sha tajovuzkor yaratgan saytni IP -manzili bilan zaharlanishi mumkin edi. Bu firibgar sayt bank saytiga o'xshaydi va xuddi shunday ko'rinadi. Shubhasiz foydalanuvchi odatdagidek o'z ismini va parolini kiritadi. Afsuski, shu tarzda, foydalanuvchi o'z ma'lumotlarini tajovuzkorga oshkor qiladi, u keyinchalik pul o'tkazish yoki boshqa ruxsat etilmagan harakatlarni amalga oshirish uchun bankning haqiqiy veb -saytida ushbu foydalanuvchi nomi ostida tizimga kirishi mumkin.

DNS xavfsizlik kengaytmalari (DNSSEC)

DNS protokoli standartlari uchun mas'ul bo'lgan "Internet Engineering Task Force" (IETF) a'zolari uzoq vaqtdan beri DNS autentifikatsiya mexanizmlarining mustahkamligi muammosini tan olishgan. Yechim ustida ishlash 1990 -yillarda boshlangan va natijada DNSSEC (Domain Name System Security Extensions) protokoli paydo bo'lgan.

DNSSEC ochiq kalitli kriptografiyaga asoslangan raqamli imzolar yordamida DNS autentifikatsiyasining xavfsizligini oshirishi mumkin. DNSSEC yordamida DNS so'rovlari va javoblari kriptografik tarzda imzolanmaydi, lekin DNS ma'lumotlarining o'zi ma'lumot egasi tomonidan imzolanadi.

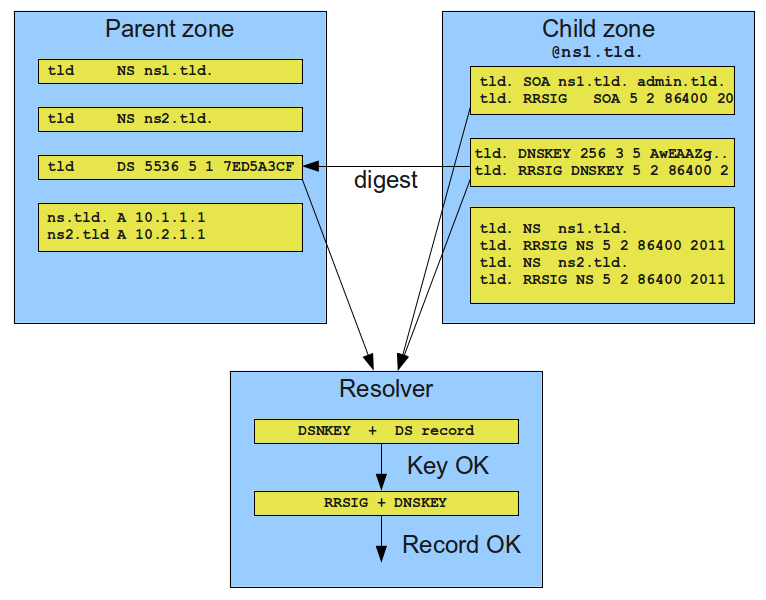

Har bir DNS zonasida umumiy / maxfiy kalitlar juftligi mavjud. Zonaning egasi o'z shaxsiy kalitidan foydalanib, bu zonadagi DNS ma'lumotlarini imzolaydi va bu ma'lumotlarga raqamli imzo yaratadi. "Maxfiy kalit" nomidan ko'rinib turibdiki, u haqidagi ma'lumotlar zona egasi tomonidan sir saqlanadi. Ammo zonaning ochiq kaliti unda bemalol e'lon qilinadi va hamma uni olishi mumkin. Ma'lumotni zonada qidiradigan har qanday rekursiv hal qiluvchi ham ushbu zonaning ochiq kalitini oladi va undan DNS ma'lumotlarini tasdiqlash uchun foydalanadi. Qaror qabul qiluvchi DNS ma'lumotlarining raqamli imzosining haqiqiyligini tekshiradi. Agar autentifikatsiya qilingan bo'lsa, DNS ma'lumotlari haqiqiy hisoblanadi va foydalanuvchiga qaytariladi. Agar imzo tasdiqlanmagan bo'lsa, hal qiluvchi hujum sodir bo'lgan deb taxmin qiladi, ma'lumotlarni yo'q qiladi va foydalanuvchiga xato haqida xabar beradi.

DNSSEC -dan foydalanish DNS -da ikkita muhim funktsiyani bajarishga imkon beradi:

Ma'lumot manbalarining autentifikatsiyasi qabul qiluvchiga qabul qilingan ma'lumot haqiqatan ham o'zi ishongan zonadan kelganligini kriptografik tekshirishga imkon beradi.

Ma'lumotlar yaxlitligini tekshirish, hal qiluvchi tashkilotga zonaning shaxsiy kaliti bilan imzo qo'yganidan so'ng, ma'lumotlar uzatilmaganligini tekshirishga imkon beradi.

Ishonchli DNSSEC kalitlari

Har bir zona o'zining ochiq kalitini e'lon qiladi va rekursiv hal qiluvchi uni shu zonadagi ma'lumotlarni tasdiqlash uchun oladi. Ammo hal qiluvchi bu kalitning haqiqiyligini qanday tekshirishi mumkin? Zonadagi boshqa ma'lumotlar singari, zonaning ochiq kaliti ham imzolangan. Biroq, zonaning ochiq kaliti o'zining shaxsiy kaliti bilan emas, balki uning asosiy zonasining yopiq kaliti bilan imzolanadi. Masalan, icann.org zonasining ochiq kaliti org tomonidan imzolanadi. Ota -ona DNS zonasi o'z zona zonasi uchun vakolatli DNS -serverlar ro'yxatini e'lon qilish uchun ham, uning ochiq kalitining haqiqiyligini tekshirish uchun ham javobgardir. Har bir zonaning ochiq kaliti uning asosiy zonasi tomonidan imzolanadi. Faqat istisno - bu ildiz zonasi - uning kalitiga imzo chekadigan hech kim yo'q.

Shuning uchun, ildiz zonasining ochiq kaliti DNS ma'lumotlarini tasdiqlash uchun muhim boshlang'ich nuqtadir. Agar hal qiluvchi ildiz zonasining ochiq kalitiga ishonsa, u holda hal qiluvchi yuqori darajadagi zonalarning ochiq kalitlariga, masalan, yopiq kalit bilan imzolangan, ishonishi mumkin. Va hal qiluvchi tashkilot zonasining ochiq kalitiga ishonishi mumkinligi sababli, u yopiq kalit bilan imzolangan ochiq kalitlarga, masalan, icann.org zonasining ochiq kalitiga ishonishi mumkin. (Aslida, ota -ona zonasi bola zonasi kalitiga to'g'ridan -to'g'ri imzo chekmaydi - haqiqiy mexanizm murakkabroq, lekin yakuniy natija ota -onaning farzand kalitiga imzo chekishidan farq qilmaydi.)

Boshqa kriptografik kalitlarga imzo qo'yish uchun ishlatiladigan kriptografik kalitlarning ketma -ketligi ishonch zanjiri deb ataladi. Ishonch zanjiri boshidagi ochiq kalit ishonch langari deb ataladi. Rezervatorda ishonchli langarlarning ro'yxati bor - bu hal qiluvchi so'zsiz ishonadigan turli zonalarning ochiq kalitlari. Ko'pchilik hal qiluvchilarda faqat bitta ishonchli langar bor - bu ildiz zonasining ochiq kaliti. DNS ierarxiyasida eng yuqori o'rinni egallagan ushbu kalitga ishonib, hal qiluvchi nom maydonining istalgan joyiga ishonch zanjirini o'rnatishi mumkin, agar u erdagi barcha zonalar imzolangan bo'lsa.

DNSSEC autentifikatsiyasi va imzolanishi

Internetda hamma joyda xavfsizlikni ta'minlash uchun DNSSEC-ni keng ko'lamli amalga oshirish talab qilinadi. DNSSEC avtomatik ravishda yoqilmaydi: hozirda tarmoq operatorlari uni qo'lda o'z rekursiv hal etuvchilarida, domen nomlari egalarini esa o'z hududlarining vakolatli serverlarida yoqishlari kerak. Resolver va nufuzli server operatorlari o'z tizimlarida DNSSEC -ni yoqish uchun turli sabablarga ega, lekin ular yoqilganda, ko'proq foydalanuvchilar o'z DNS so'rovlariga haqiqiy javoblarni kutishlari mumkin. Boshqacha qilib aytganda, foydalanuvchi Internetda o'zi xohlagan joyga etib borishiga amin bo'lishi mumkin.

Rekursiv hal qiluvchilarda DNSSEC tekshiruvini yoqish oson. Aslida, deyarli barcha oddiy hal qiluvchilar ko'p yillar davomida bu xususiyatni qo'llab -quvvatlagan. Uni yoqish uchun siz faqat konvertor konfiguratsiya faylidagi bir necha satrni o'zgartirishingiz kerak. Bundan buyon, agar foydalanuvchi imzolangan zonalardan keladigan DNS ma'lumotlarini so'rasa va bu ma'lumotlar o'zgartirilgan bo'lsa, bu ma'lumotlar foydalanuvchiga (qasddan) qaytarilmaydi. DNSSEC protokolidan foydalanish foydalanuvchini imzolangan zonadagi noto'g'ri ma'lumotlardan himoya qiladi, chunki u hujumni aniqlaydi va foydalanuvchining o'zgartirilgan ma'lumotlarni olishiga to'sqinlik qiladi.

DNSSEC bilan zonalarga imzo chekish ko'p bosqichli jarayon, biroq millionlab zonalar DNS ma'lumotlariga imzo qo'yib, tasdiqlovchi rezolyutsiyali foydalanuvchilar to'g'ri ma'lumotlarni olishini ta'minlaydi. Deyarli barcha nufuzli DNS -server dasturlari mintaqaviy imzolanishni qo'llab -quvvatlaydi va ko'plab DNS hosting provayderlari ham DNSSEC -ni qo'llab -quvvatlaydi. Odatda hosting provayderi foydalanadigan zonada DNSSEC -ni yoqish juda oson - ko'pincha siz faqat katakchani belgilashingiz kerak bo'ladi.

DNSSECni tafsilotlarga imzo chekish orqali zonaning egasi tomonidan amalga oshirish haqida gap ketganda, DNSSEC bu zonaning asosiy zonasi va undan keyingi zonaga imzo qo'yilishini talab qiladi va hokazo. Ildiz zonasidan boshlab uzluksiz imzolangan zonalar zanjiri bilan, rezolyutor ma'lumotlarning haqiqiyligini tekshirish uchun ildiz zonasidan ishonch zanjirini yaratishi mumkin. Masalan, icann.org zonasida DNSSECni samarali amalga oshirish uchun tashkilot zonasi va ildiz zonasi imzolanishi kerak. Yaxshiyamki, DNS ildiz zonasi 2010 yildan beri imzolangan, shuning uchun ham gTLD va ko'plab cTTD lar.

DNSSEC -ni zonada joylashtirishni yakunlash uchun yana bir qadam kerak: yangi imzolangan zonaning ochiq kalit ma'lumotlarini ota -ona zonasiga yuborish. Yuqorida aytib o'tilganidek, ota -ona zonasi bolaning ochiq kalitiga imzo chekadi, bu ota -ona zonasidan bola zonasiga ishonch zanjirini yaratishga imkon beradi.

Bugungi kunda, zonaning egasi, odatda, ochiq kalit ma'lumotlarini ota -zonaga qo'lda taqdim etishi kerak. Ko'pgina hollarda, bu xabar zona egasining ro'yxatga oluvchisi orqali yuboriladi. Xuddi shu tarzda, zonaning egasi o'z registratori bilan zonaga har xil o'zgartirishlar kiritish uchun, masalan, zona uchun vakolatli DNS -serverlar ro'yxatini topshirish kabi, zonaning ochiq kalit ma'lumotlarini yangilash uchun registrator bilan o'zaro aloqada bo'ladi. Hozirda bu qo'lda bajariladigan jarayon bo'lsa -da, kelajakda yangi ishlab chiqilgan protokollar tufayli avtomatlashtirilishi kutilmoqda.

DNSSEC bilan bog'liq keyingi qadamlar

DNSSEC joriy etilganda, DNS ma'lumotlarni saqlashning ishonchli usulini talab qiladigan boshqa protokollar uchun asos bo'lishi mumkin. DNSSEC -ga asoslangan va faqat imzolangan zonalarda ishlaydigan yangi protokollar ishlab chiqilgan. Masalan, DANE (DNS-ga asoslangan nomlangan ob'ektni autentifikatsiya qilish) pochta kabi ilovalar uchun zonalarda Transport Layer Security (TLS) kalitlarini nashr etadi. DANE ochiq kalitlarni CAlardan mustaqil ravishda autentifikatsiya qilish imkoniyatini beradi. DNS so'rovlarining maxfiyligini yaxshilashning yangi usullari DANE -dan foydalanish qobiliyatini ham o'z ichiga oladi.

2018 yilda ICANN birinchi marta DNS Root Zone Trust Anchor -ni o'zgartirib, DNSSEC haqida juda foydali saboqlar berdi. Bu, shuningdek, DNSSEC haqida o'z uskunalarini tekshirishga ruxsat bergan operatorlar orasida xabardorlikni oshirdi va dunyo umuman DNSSEC qanday ishlashini aniqroq tushunmoqda. Kelgusi yillarda ICANN DNSSEC -ni hamma joyda, ham operatorlar, ham zonalar egalari tomonidan keng tarqalishiga umid qilmoqda. Bu DNSSEC bilan yanada kuchli kriptografik xavfsizlikni ta'minlaydi va ko'proq foydalanuvchilar DNS so'rovlariga haqiqiy javob olishlarini ta'minlaydi.